El informe de seguridad de Google revela instancias de nube comprometidas que se utilizan para la minería de criptomonedas

La minería regular y la minería de criptomonedas pueden no ser lo mismo, pero tienen algo en común. Minería ilegal de ambos afecta al medio ambiente, la economía, el orden público y la gobernanza. Los ataques en línea se han vuelto extremadamente prominentes e incluyen el abuso de minería de criptomonedas, campañas de phishing, ransomware, etc.

Considere esto: un nuevo informe de seguridad cibernética de Google ha revelado algunas estadísticas alarmantes. Según esto reporte, las cuentas de Google Cloud más comprometidas se utilizan para la minería de criptomonedas.

El equipo de acción de ciberseguridad de Google publicó el primer número de conocimientos de Threat Horizons. El informe se basa en observaciones de inteligencia de amenazas del Threat Analysis Group (TAG), Google Cloud Threat Intelligence for Chronicle, Trust and Safety y otros equipos internos.

Fuente: Google

El informe señaló:

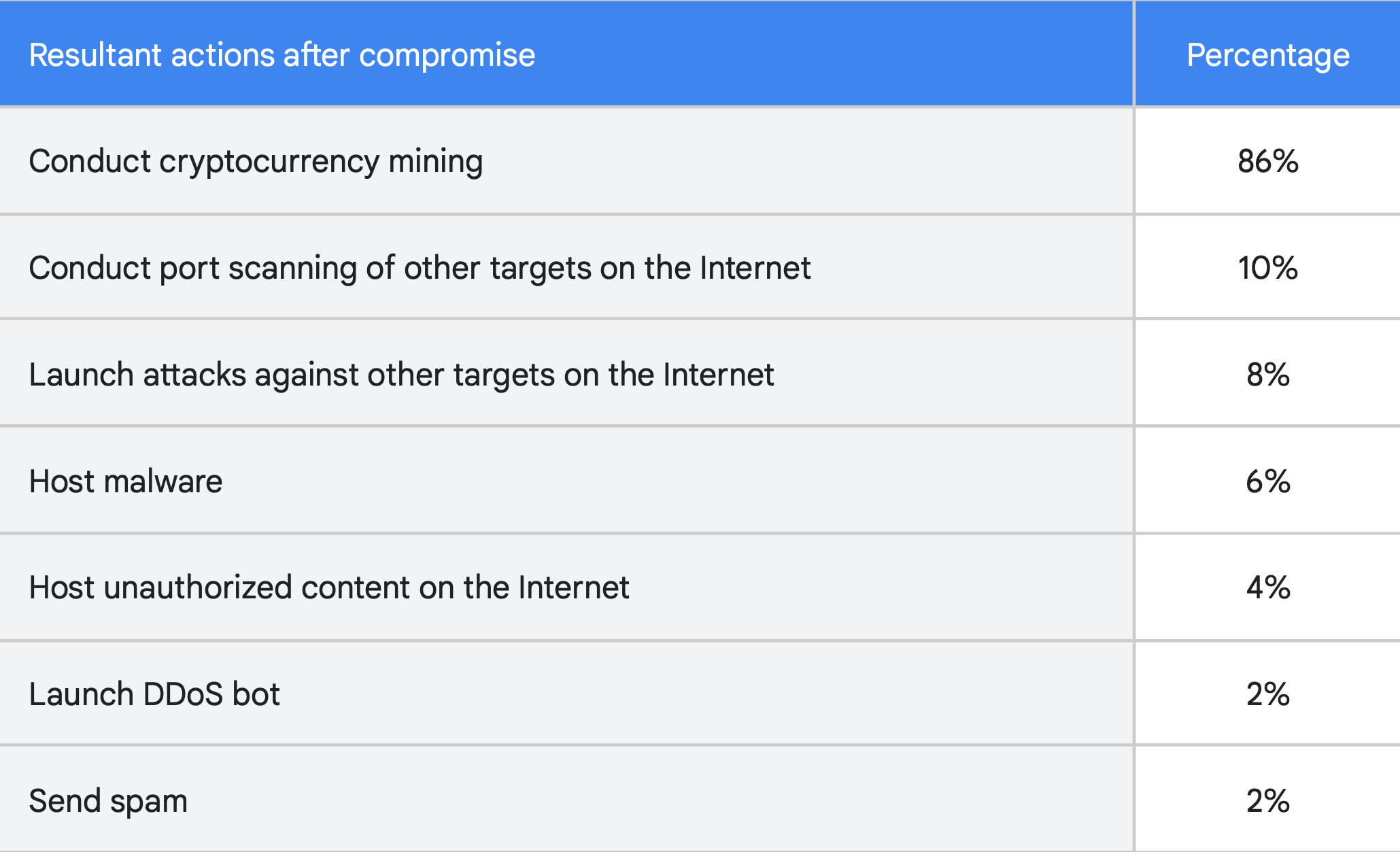

«De las 50 instancias de GCP comprometidas recientemente, el 86% de las instancias de Google Cloud comprometidas se utilizaron para realizar minería de criptomonedas, una actividad con fines de lucro que consume muchos recursos en la nube y que normalmente consumía recursos de CPU / GPU o, en los casos de minería de chía, espacio de almacenamiento. . «

La nube de Google utilizada para la minería ilegal de criptomonedas

Además, agregó que el 10% de las cuentas comprometidas se utilizaron para realizar escaneos de otros recursos de Internet disponibles públicamente para identificar sistemas vulnerables. En otros lugares, otro 8% de las cuentas pirateadas se aprovechó para atacar a otros objetivos.

Bueno, también arroja luz sobre posibles razones. Por ejemplo, el 48% de las instancias comprometidas se atribuyeron a actores que obtuvieron acceso a la instancia en la nube orientada a Internet. Estos no tenían contraseña o tenían una contraseña débil para cuentas de usuario o conexiones API.

Dichas actividades maliciosas no son nuevas. De hecho, la plataforma en la nube también es testigo cada vez más de campañas de phishing y ransomware.

“Los atacantes también continúan explotando instancias en la nube mal configuradas para obtener ganancias a través de la extracción de criptomonedas y el bombeo de tráfico. El universo del ransomware también continúa expandiéndose con el descubrimiento de un nuevo ransomware que parece ser una ramificación del malware existente con capacidades mixtas ”.

Continuando, el tiempo también juega un papel clave en el compromiso de las instancias de Google Cloud. Se determinó que la menor cantidad de tiempo entre la implementación de una instancia de nube vulnerable expuesta a Internet y su compromiso fue de tan solo 30 minutos. Además, el 58% de las infracciones de software de minería de criptomonedas se descargaron dentro de los 22 segundos posteriores a la vulneración de la cuenta. El cuadro a continuación arroja luz sobre esta narrativa.

Fuente: Google

¿Qué significa esto? Bueno, mirando la línea de tiempo antes mencionada, los ataques iniciales y las descargas posteriores fueron eventos programados. No necesitó ninguna intervención humana. El informe afirma: “La capacidad de intervenir manualmente en estas situaciones para prevenir la explotación es casi imposible. La mejor defensa sería no implementar un sistema vulnerable o tener mecanismos de respuesta automatizados «.

Conexión rusa

El grupo de piratería APT28, también conocido como Fancy Bear, respaldado por el gobierno ruso, atacó alrededor de 12.000 cuentas de Gmail en un intento de phishing masivo. De manera similar a las tareas mencionadas anteriormente, estos estafadores atraerían a cambiar sus credenciales en la página de suplantación de identidad controlada del atacante.

Otro ataque involucró a un grupo de piratas informáticos respaldado por Corea del Norte que se hacía pasar por reclutadores de Samsung y enviaba oportunidades de trabajo falsas a los empleados de las empresas de seguridad de la información de Corea del Sur.

Además de esto, otro informe reciente fue discutido recientemente sobre estafadores que videos de YouTube comprometidos y ganó acumulativamente al menos $ 8,9 millones solo en octubre, a través de obsequios falsos de criptomonedas.

Al ser testigo de un aumento tan alto de estas actividades maliciosas, la mejora de la seguridad mediante la incorporación de la autenticación de dos factores (2FA) debe ser una prioridad.

Esta es una traducción automática de nuestra versión en inglés.