Sextortions de Bitcoin: cómo y por qué tantos han sido víctimas

Sextortion es una palabra bastante nueva. Al igual que los "selfies" y los "memes", la sextortion es una adición al idioma inglés debido al crecimiento de la tecnología. Pero a diferencia de un autorretrato de una "cara de pato" o una palabra mal pronunciada que representa el humor pictórico, la distorsión sexual es mucho más nefasta, y en absoluto divertida.

La extorsión sexual implica retener información confidencial de decenas de personas en posiciones comprometedoras, amenazando con hacerla pública si no se paga un rescate. Si bien el modus operandi del crimen es tradicional, el modo de pago no lo es. Los delincuentes en la estafa de sextortion prefieren una forma de pago y una sola forma de pago: Bitcoin.

Cambio de dirección

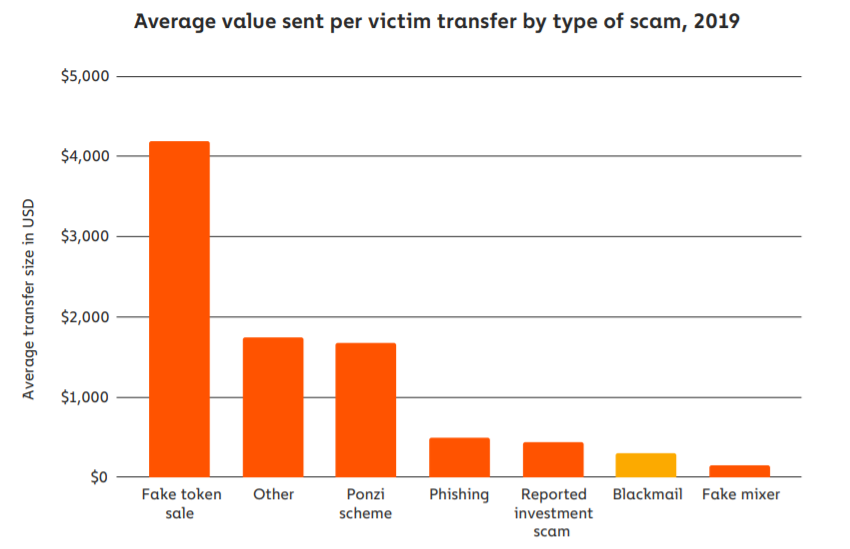

Clasificado bajo estafas de "Chantaje", debido al medio empleado, un informe de Chainalisis, lo clasificó como la sexta estafa de criptomonedas más potente, según el tamaño de transferencia promedio, detrás de las ofertas de monedas fraudulentas, las estafas de phishing y los esquemas ponzi.

El informe del estado de criptocrimen de 2020 | Fuente: Chainalisis

El informe destacó además que Sextortion en el mundo de las criptomonedas tenía una "baja tasa de éxito", dada la baja cantidad de pagos exitosos a la gran cantidad de estafas enviadas.

Los investigadores de Cornell que estudiaron campañas de sextortion durante casi un año concluyeron que "una sola entidad" controla la "mayoría de las campañas de sextortion", lo que generó la friolera de $ 1.3 millones en robos. Bitcoin. Su conclusión sonó campanas de alarma para la comunidad de criptomonedas en general,

"Llegamos a la conclusión de que el envío de spam por sextortion es un negocio lucrativo y los spammers probablemente continuarán enviando correos electrónicos masivos que intentan extorsionar dinero a través de criptomonedas".

Además, el Chainalysis reporte, observando las estafas de sextortion desde la perspectiva de las "campañas de spam", declaró que sextortion es "una de las más rentables", dado el bajo costo de infraestructura para la posibilidad de pago.

Más profundo de lo que parece

Desde septiembre de 2019 hasta enero de 2020, Sophos, una empresa de seguridad de software, produjo un reporte detallando cómo los delincuentes usan mensajes de spam en estas campañas de distorsión sexual y canalizan millones de víctimas.

Sincronización

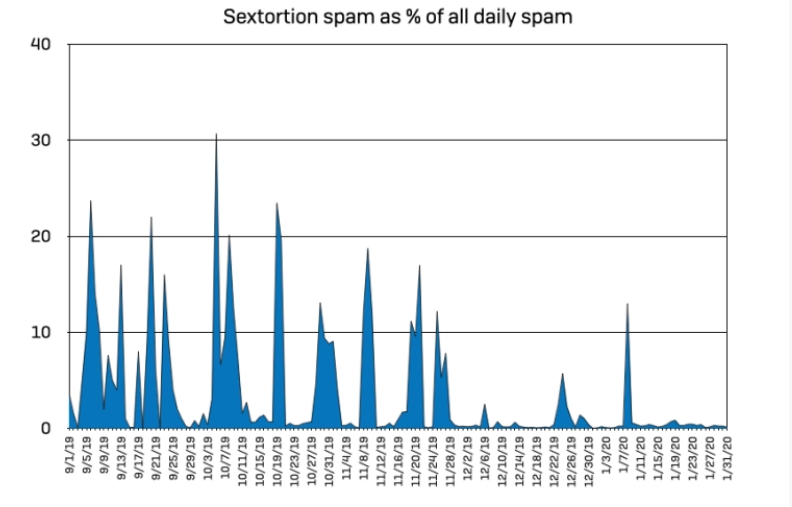

Si bien la sextortion se puede clasificar como spam, su proporción varía. El informe indicó que durante todo el período de estudio, solo el 4.23 por ciento de todos los correos electrónicos no deseados se pueden atribuir a la distorsión sexual, pero en ciertos días, la proporción aumentó al 20 por ciento. El tráfico de correo electrónico de sextortion aumentó durante el otoño y alcanzó su punto máximo en los meses de invierno. Entre el 24 y el 26 de diciembre, hubo un pico aislado, con el informe que indica que los estafadores "prefieren enviar sus mensajes (correos electrónicos de sextortion) cuando sus objetivos podrían no estar en el trabajo".

Propagar

La fuente de los correos electrónicos se extendió, ya que los estafadores usaron botnets desde "computadoras personales comprometidas" hasta objetivos de correo electrónico. Sorprendentemente, Vietnam tuvo la mayor participación individual con el 7 por ciento de la ruta total. Sophos señaló que el mensaje era "sofisticado"

"Algunos de los mensajes demostraron algunos métodos nuevos que utilizan los spammers sofisticados para evadir el software de filtrado".

Encubrir

Dado el enfoque scattershot de la focalización y la naturaleza oculta de los mensajes, los estafadores ocultan los correos electrónicos con algunas brechas en el código, para la personalización. Para evadir la detección de texto, el informe encontró "ofuscación basada en imágenes", que incluía la separación de cadenas y el uso de caracteres no ASCII, basura blanca invisible para "romper el texto del mensaje".

Mata el Mensajero

La mensajería es el quid de las estafas de sextortion. En el cuerpo del correo electrónico de spam / sextortion, el estafador debe engañar a las víctimas de que se han capturado videos o imágenes de ellos participando en "actos privados", y se compartirán si no se realiza el pago. Dado que muchos casos de sextortion son "spam", las amenazas son huecas y los estafadores están faroleando.

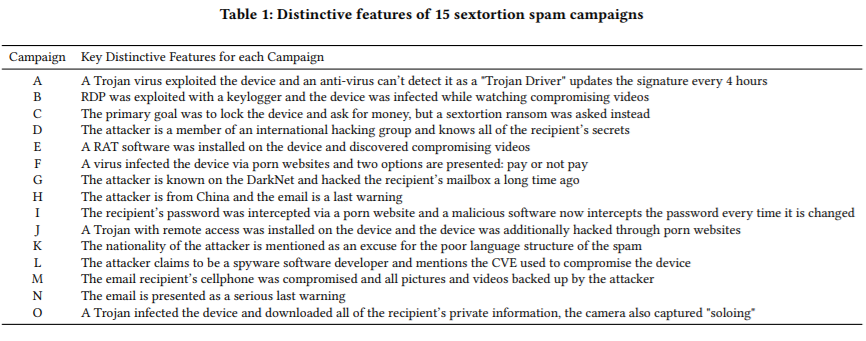

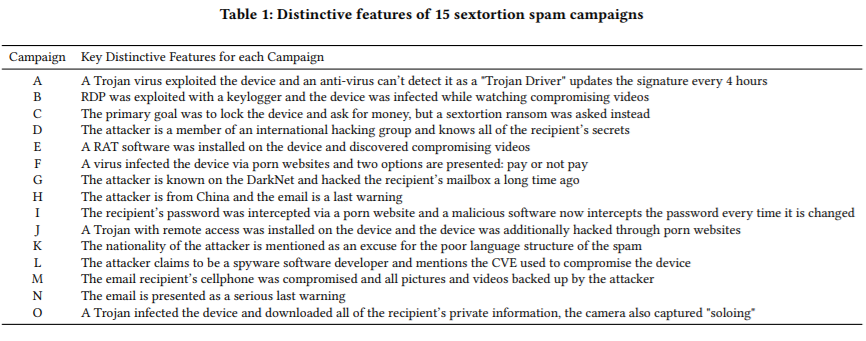

Sin embargo, emplean una serie de razonamientos para engañar a los objetivos y hacerles creer que su sistema se vio comprometido. La investigación de Cornell mencionada anteriormente enumeró 15 "características distintivas" de las campañas de sextortion.

Características de la campaña de sextortion | Fuente: Sextortion en el ecosistema de Bitcoin, reporte

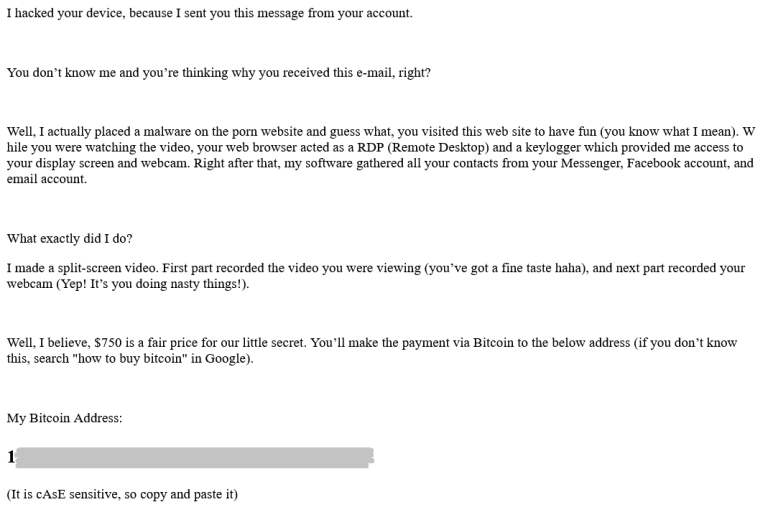

Aquí hay otra imagen del mensaje exacto creado para una estafa de sextortion. El estafador declara que colocó un "malware" en un sitio web pornográfico que visitó la víctima, el navegador web actuó como un "Escritorio remoto", permitiendo que el estafador acceda a la pantalla y a la cámara web. Además, la información de contacto fue robada para filtrar la información a partes sensibles.

Más tarde, el estafador amenaza a la víctima con la filtración de una pantalla dividida que muestra dicho "porno", con el objetivo involucrado en "cosas desagradables". El rescate de $ 750 (en este caso) se presenta con una dirección de Bitcoin (redactada).

Observe el idioma general del correo electrónico, sin mencionar el nombre de la víctima, los sitios web visitados, el tipo específico de contenido visto o la fecha de incumplimiento. Como se mencionó anteriormente, tales mensajes se envían a varias ID de correo electrónico desprevenidas.

Rastros de papel

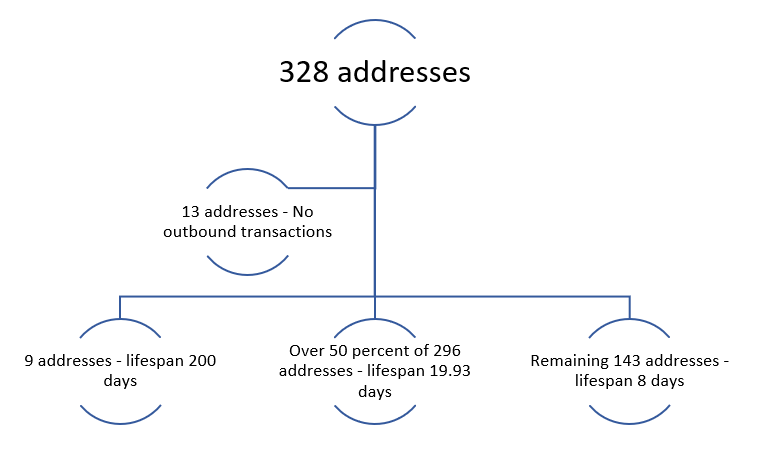

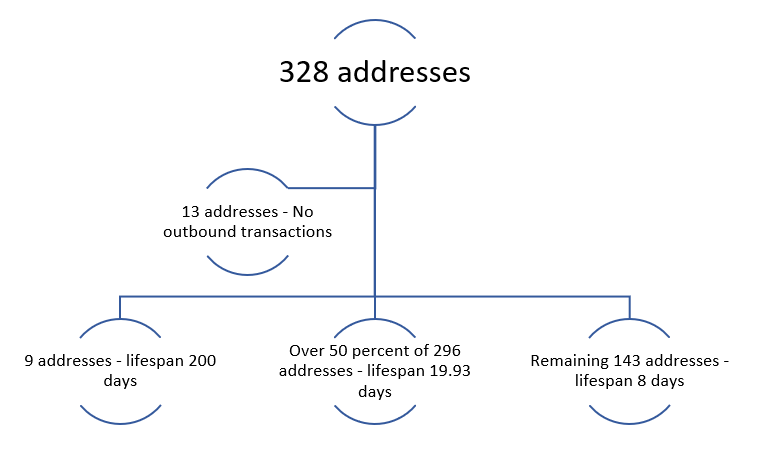

Una vez establecido el mensaje, llega el pago. La mayoría de las víctimas llaman al engaño de los estafadores y no envían el rescate de Bitcoin. En el estudio de 5 meses de Sophos, solo 328 direcciones de billetera recibieron pagos, de un total de 50,000 Bitcoin únicos direcciones de billetera en los correos electrónicos interceptados. El informe declaró que "solo el medio por ciento (0.65 por ciento) de cada descarga de mensajes convenció a los destinatarios de pagar".

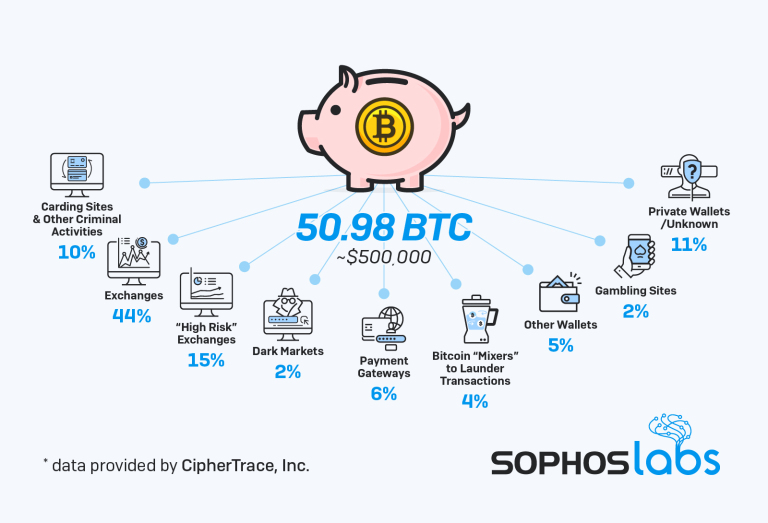

Las 328 direcciones que recibieron el pago vieron un total de 96 Bitcoins generados, que asciende a $ 864,000 por la tasa de conversión del tiempo de impresión. Sin embargo, solo el 81 por ciento de las billeteras recibió el pago dentro el período de la campaña de sextortion, con el monto restante atribuido a transferencias anteriores y no como parte de la estafa. Por lo tanto, las 261 direcciones activas durante el período generaron 50.98 Bitcoins, o $ 459,000. Cada una de las 261 direcciones activas recibidas en promedio ~ $ 1,800.

El movimiento desde y entre estas direcciones era común. Los estafadores "recorrían regularmente" la billetera para cada campaña, con una vida útil promedio de cada dirección de 2.6 días antes de que desaparecieran de la campaña de spam en general. Pero si una dirección fue "exitosa", es decir, si recibió el pago, su vida útil se extendió a un promedio de 15 días.

Sigue la moneda

Luego viene el análisis de blockchain para rastrear cómo se transfirió y liquidó el Bitcoin. Para esto, Sophos utilizó las especialidades de la firma de análisis blockchain CipherTrace.

De las 328 direcciones activas, 12 estaban "conectadas" a intercambios en línea y otros servicios de billetera. El informe agregó que CipherTrace había categorizado muchos de estos intercambios como "de alto riesgo" y por lo tanto "haciéndolos muy adecuados como puntos de lavado de criptomonedas para delincuentes". En declaraciones a AMBCrypto, Dave Jevans, el CEO de CipherTrace, afirmó que los intercambios son de "alto riesgo" si tienen "procedimientos pobres o inexistentes para conocer a su cliente (KYC)" y están decididos a "facilitar las actividades delictivas".

Una vez que los fondos distorsionados se volcaron en estos intercambios, no fue posible realizar un seguimiento adicional. El informe decía:

"Estas direcciones previamente atribuidas no se utilizaron para seguir rastreando el flujo de fondos de las campañas, porque los intercambios a menudo combinan los fondos de los clientes en su grupo de depósitos, lo que hace que sea imposible seguir las transacciones específicas de blockchain".

Sin embargo, se produjeron 476 "transacciones de salida", y entre los destinos recurrentes se encontraban algunos intercambios spot y P2P de renombre. La mayor fuente de "transacciones de salida" fue con Binance, alrededor del 14,76 por ciento o 70 transacciones, seguido de Bitcoins locales, con 10 por ciento o 48 transacciones. Las transacciones restantes se distribuyeron a CoinPayments, billeteras dentro de la campaña de sextortion y "billeteras privadas no alojadas".

En términos de los 50.98 BTC extraídos (dentro del período de la estafa), el 44 por ciento o 22.43 BTC fueron a intercambios, un 15 por ciento o 7.64 BTC por separado fueron a intercambios de "alto riesgo", el 11 por ciento o 5.6 BTC a billeteras privadas, 10 por ciento o 5.09 BTC a sitios de tarjetas, y el resto a puertas de enlace, sitios de juegos de apuestas, mezcladores de Bitcoin y Dark Markets.

Los intercambios en la mayoría de las transacciones criminales de este tipo son participantes inconformes. "Los intercambios son las principales rampas de entrada y salida", dijo Kim Grauer, jefe de investigación de Chainalisis, una firma de investigación de blockchain. Agregó que en 2019, más de $ 2.8 mil millones en Bitcoin se rastrearon desde "entidades criminales" hasta intercambios.

El informe señaló que los intercambios no saben de dónde proviene el dinero y, por lo tanto, son "participantes desconocidos en estos depósitos". En el caso de un hack, donde hay una brecha de cambio y billeteras de clientes, de las cuales los fondos se desvían a los estafadores, las billeteras en ambos extremos, es decir, las víctimas y los estafadores están marcados. Se rastrea cualquier movimiento de los fondos de las billeteras de los estafadores a intercambios de terceros para liquidación. Sin embargo, en el caso de la sextortion no hay obligación ni seguimiento estructurado dada la distribución de las víctimas.

Una vez que un intercambio se da cuenta del vínculo de sextortion, pueden intervenir. Jevans le dijo a AMBCrypto que CipherTraces "permite que los intercambios marquen los casos de sextortion si están vinculados al criminal". Sin embargo, no hay aplicación de la misma hasta que entre la ley,

"No hay obligación de hacer nada con sextortion hasta que haya una queja legal".

Finalmente, está la cuestión de la longevidad: ¿cuánto tiempo estuvieron los fondos en las direcciones? Si bien CipherTrace no proporcionó el ritmo al que se liquidaron los fondos, es decir, se vendieron en efectivo, sí revelaron la "vida útil" de las billeteras.

De las 328 direcciones, 13 no tenían "transacciones salientes". Dado el hecho de que las 305 billeteras tenían una vida útil promedio de 32.28 días, el informe declaró que "quien estaba detrás de las billeteras no dejó que su botín de criptomonedas se quedara por mucho tiempo". Eliminando los 9 valores atípicos de billetera que existieron durante 200 días, más del 50 por ciento de las 296 direcciones restantes tuvieron una vida útil más corta de 19.93 días. De estas 296 direcciones, 143 direcciones o solo tenían dos transacciones: una entrada y una salida, lo que hace que su vida útil sea de alrededor de 8 días.

Sextortion BTC aborda la vida útil

Camino oscuro por delante

Más allá de los intercambios y otras vías de depósito de los fondos distorsionados, el seguimiento sigue siendo brumoso. El informe de Sophos indicó que 20 de las 328 direcciones tenían direcciones IP asociadas pero vinculadas a VPN o nodos de salida TOR, por lo tanto, sofocaban el seguimiento de la ubicación geográfica.

Los estafadores operan en un enfoque a gran escala al azar, enviando una transmisión de correos electrónicos amenazantes a víctimas vulnerables. Si bien muchos no responden, una parte importante sí, lo que es suficiente para que los estafadores generen millones en Bitcoin. Sin embargo, el sifón de Bitcoins no es el final de la campaña, es quizás el comienzo de la misma. El CEO de CipherTrace, Jevans, concluyó que los delincuentes involucrados en sextortion son probablemente aquellos que realizan estafas a gran escala en el mundo de las criptomonedas y más allá. Él dijo,

"Los casos de sextortion a menudo están vinculados a los mismos delincuentes que perpetran ransomware y phishing. A menudo es la misma infraestructura utilizada para cobrar los fondos, así como para enviar los correos electrónicos ".

Tu opinión es importante para nosotros!

Esta es una traducción automática de nuestra versión en inglés.